9 biện pháp phòng tránh tấn công ransomware

Trong những năm gần đây, không phải virus, mà chính ransomware mới là mối đe dọa đối với các tổ chức, doanh nghiệp. Theo phân tích của các chuyên gia, cuộc tấn công ransomware hiện nay thường được bắt đầu từ một điểm yếu bảo mật của cơ quan, tổ chức, từ đó, duy trì sự hiện diện, mở rộng phạm vi xâm nhập và kiểm soát hạ tầng công nghệ thông tin của tổ chức.

Ransomware là gì?

Ransomware là một loại phần mềm độc hại có mục đích tống tiền người dùng bằng cách xâm nhập vào máy tính và thao túng dữ liệu của nạn nhân. Để được trả lại quyền truy cập thiết bị hoặc dữ liệu, người dùng phải trả cho hacker một khoản tiền nhất định, gọi là tiền chuộc. Ransomware còn được biết đến với cái tên phần mềm tống tiền hay mã độc tống tiền.

Đặc biệt, thay vì tấn công người dùng thiết bị đầu cuối hay những hệ thống đơn lẻ, mã hóa dữ liệu trên một vài cụm máy chủ như trước đây, các nhóm tấn công ransomware hiện nay sau khi xâm nhập và nằm vùng trong hệ thống, sẽ phát động tấn công, làm tê liệt toàn bộ hệ thống và mã hóa tất cả dữ liệu của tổ chức, với mục tiêu tống tiền.

Bên cạnh việc tấn công ransomware ngày càng chuyên nghiệp, các chuyên gia cũng cho rằng, nhiều nhóm hacker thời gian gần đây dồn dập tấn công ransomware vào các hệ thống tại Việt Nam còn có nguyên nhân từ chính các tổ chức, doanh nghiệp chưa đảm bảo an toàn thông tin một cách đầy đủ cho các hệ thống của đơn vị mình.

Để các cơ quan, tổ chức, doanh nghiệp thuận tiện hơn trong việc triển khai các giải pháp phòng chống tấn công ransomware, Cục An toàn thông tin đã cho ra mắt Cẩm nang phòng chống, giảm thiểu rủi ro từ tấn công ransomware, hướng dẫn cụ thể 9 biện pháp phòng chống, giảm thiểu rủi ro từ tấn công ransomware như sau:

1- Xây dựng kế hoạch sao lưu, phục hồi dữ liệu đối với hệ thống, thông tin quan trọng.

Chuyên gia của Cục An toàn thông tin khuyến nghị thực hiện việc sao lưu “offline”, không để các bản sao lưu đặt trong môi trường kết nối với hạ tầng mạng. Thực hiện sao lưu thường xuyên và đảm bảo dữ liệu của các bản sao lưu được đầy đủ, từ đó hạn chế, giảm thiểu ảnh hưởng của việc mất dữ liệu (khi bị mã hóa) và đẩy nhanh quá trình khôi phục khi có sự cố.

Thực hiện quy tắc dự phòng 3-2-1

- Có 03 bản sao lưu dự phòng trên các phương tiện lưu trữ khác nhau

- Lưu trữ ít nhất trên 02 loại phương tiện khác nhau như: cloud, NAS, SAN,…

- Lưu giữ 01 bản “offline”

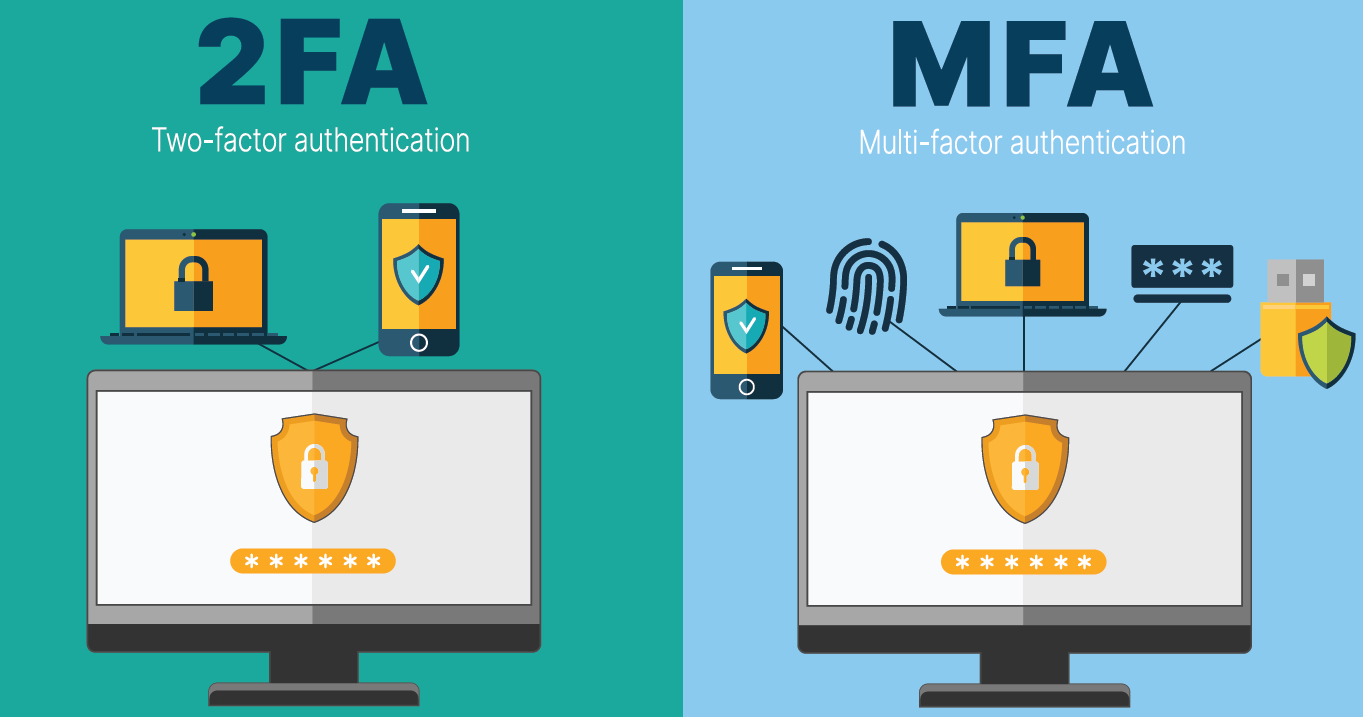

2- Triển khai các biện pháp xác thực mạnh cho các tài khoản truy cập hệ thống

Thiết lập chính sách mật khẩu an toàn cho tất cả các tài khoản quản trị, tài khoản truy cập hệ thống quan trọng.

Triển khai xác thực đa yếu tố MFA cho tất cả các dịch vụ nếu có thể, đặc biệt đối với email, VPN, vCenter, ESXI, tài khoản truy cập dữ liệu, và các tài khoản truy cập vào các hệ thống quan trọng.

3- Thực hiện phân vùng mạng chặt chẽ.

Tách biệt phân vùng của các tài nguyên quan trọng như: vCenter, ESXI, Domain Controller… với các phân vùng khác như DMZ, CSDL…

Tắt những tính năng SSH, Telnet trên các máy chủ ESXI, chặn quyền truy cập SMB từ Internet bằng cách chặn cổng TCP 445 nếu không sử dụng.

Sử dụng tường lửa để kiểm soát truy cập giữa các vùng, các máy chủ, áp dụng nguyên lý tối thiểu hóa truy cập.

Kiểm soát chặt chẽ các truy cập đến vùng mạng quan trọng: vCenter, ESXI, DC. Có thể cấu hình chỉ cho phép truy cập vật lý vào vCenter, ESXI trong trường hợp cần thiết.

4- Áp dụng các nguyên tắc đặc quyền tối thiểu cho các hệ thống.

Không sử dụng tài khoản truy cập administrator/root cho các hoạt động thường xuyên. Tạo người dùng, nhóm và vai trò để thực hiện nhiệm vụ quản trị tài nguyên cụ thể.

Hạn chế quyền truy cập vào vCenter, ESXI, DC. Có thể cấu hình chỉ cho phép truy cập theo whitelist.

Vô hiệu hóa các tính năng không cần thiết, hạn chế việc cài đặt các phần mềm trên DC vì chúng có thể được tận dụng để tấn công vào hệ thống.

Đánh giá định kỳ các tài khoản quản trị và đặc quyền, giúp giảm nguy cơ “leo thang đặc quyền”, lỗ hổng này thường xảy ra khi các bộ phận tổ chức lại hoặc các cá nhân thay đổi vai trò mà hệ thống giữ lại các đặc quyền mà họ không cần nữa.

Sử dụng đặc quyền có giới hạn thời gian.

Hướng dẫn khôi phục hệ thống sau khi phát hiện tấn công ransomware

5- Rà quét, cập nhật bản vá lỗ hổng an toàn thông tin trên các thiết bị, phần mềm, ứng dụng.

Cập nhật các phần mềm, hệ điều hành lên phiên bản mới nhất hiện có. Ưu tiên vá lỗi kịp thời cho các máy chủ kết nối Internet cung cấp dịch vụ ra Internet: cập nhật bản vá cho VPN, tường lửa,…

Đảm bảo rằng tất cả các trình ảo hóa và cơ sở hạ tầng CNTT liên quan: vCenter, ESXI, DC đều được cập nhật đầy đủ bản vá mới nhất.

Định kỳ rà quét để kịp thời phát hiện ra các lỗ hổng mới.

Thường xuyên cập nhật thông tin về các lỗ hổng mới được phát hiện, công bố.

Đảm bảo bản vá lỗ hổng được tải từ nguồn tin cậy.

6- Hạn chế việc sử dụng dịch vụ điều khiển máy tính từ xa.

Hạn chế sử dụng RDP và các dịch vụ máy tính từ xa khác như TeamView, AnyDesk,…

Rà soát toàn bộ các tài khoản đang được kết nối từ xa thông qua VPN, xóa các tài khoản không sử dụng.

Giới hạn quyền truy cập từ VPN đến các tài nguyên, chỉ cho phép truy cập vào các tài nguyên theo đúng mục đích.

Triển khai MFA trên tất cả các kết nối VPN để tăng tính bảo mật. Nếu MFA không được triển khai, hãy yêu cầu nhân viên làm việc từ xa sử dụng mật khẩu từ 15 ký tự trở lên.

7- Giám sát liên tục để phát hiện sớm các hành vi xâm nhập

Đảm bảo rằng hệ thống IDS/IPS hoạt động đúng và dữ liệu được quản lý tập trung

Cấu hình các công cụ gửi các cảnh báo về các dấu hiệu xâm nhập mức mạng.

Cấu hình cảnh báo các hành vi cố gắng truy cập, đăng nhập thành công/không thành công vào các hạ tầng quan trọng vCenter, ESXI, Domain Controller, VPN,…

Cấu hình cảnh báo về các kết nối từ mạng nội bộ đến các máy chủ C&C để kịp thời phát hiện các rủi ro trong hệ thống.

Cập nhật liên tục các chỉ báo về mã độc, tấn công mạng (Indicators of Compromise) để phát hiện các rủi ro trong hệ thống.

Cấu hình cảnh báo về các thay đổi trên các hệ thống quan trọng vCenter, ESXI, Domain Controller… do kẻ tấn công thường cố gắng chiếm quyền điều khiển vCenter, ESXI, Domain Controller để có thể tối đa các ảnh hưởng đến hệ thống.

Thực thi chính sách khóa tài khoản đăng nhập vào các hệ thống sau một số lần đăng nhập thất bại nhất định.

8- Chủ động tìm kiếm dấu hiệu tấn công, rà quét mã độc, yêu cầu đơn vị chuyên trách xử lý các mã độc.

Thực hiện rà quét mã độc bằng giải pháp rà quét mã độc hiện có

Yêu cầu đơn vị chuyên trách ATTT thực hiện xử lý các mã độc phát hiện ra.

Kiểm tra tất cả các cảnh báo về dấu hiệu về mã độc trên máy chủ.

Rà soát đầy đủ các cảnh báo trên hệ thống SIEM/SOC trong thời gian gần đây, yêu cầu đơn vị vận hành điều tra đầy đủ theo các cảnh báo.

Thường xuyên cập nhật các chỉ báo về các mã độc APT

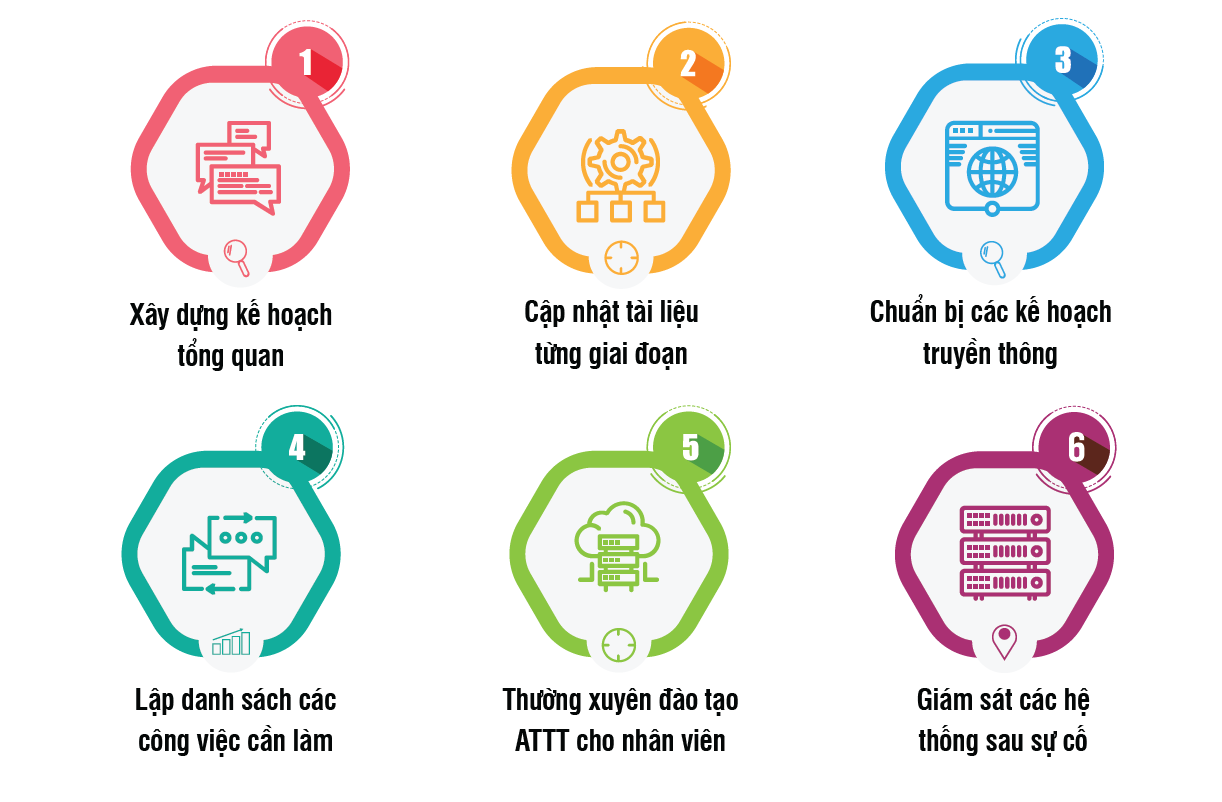

9- Xây dựng kế hoạch ứng phó sự cố để kịp thời phản ứng với sự cố Ransomware.

Xây dựng rõ vai trò và trách nhiệm của mỗi thành viên trong tổ chức khi có sự cố xảy ra, bao gồm cả các người quản lý, nhân viên IT, bộ phận bảo mật.

Đảm bảo có đủ các tài nguyên cần thiết để ứng phó với sự cố, bao gồm cả con người, công cụ và phần mềm, hạ tầng cung cấp và sẵn sàng sử dụng khi cần thiết.

Thử nghiệm các phương án phục hồi, khôi phục hệ thống để kiểm tra tính sẵn sàng của con người, của hạ tầng, của dữ liệu.

Nguồn: khonggianmang